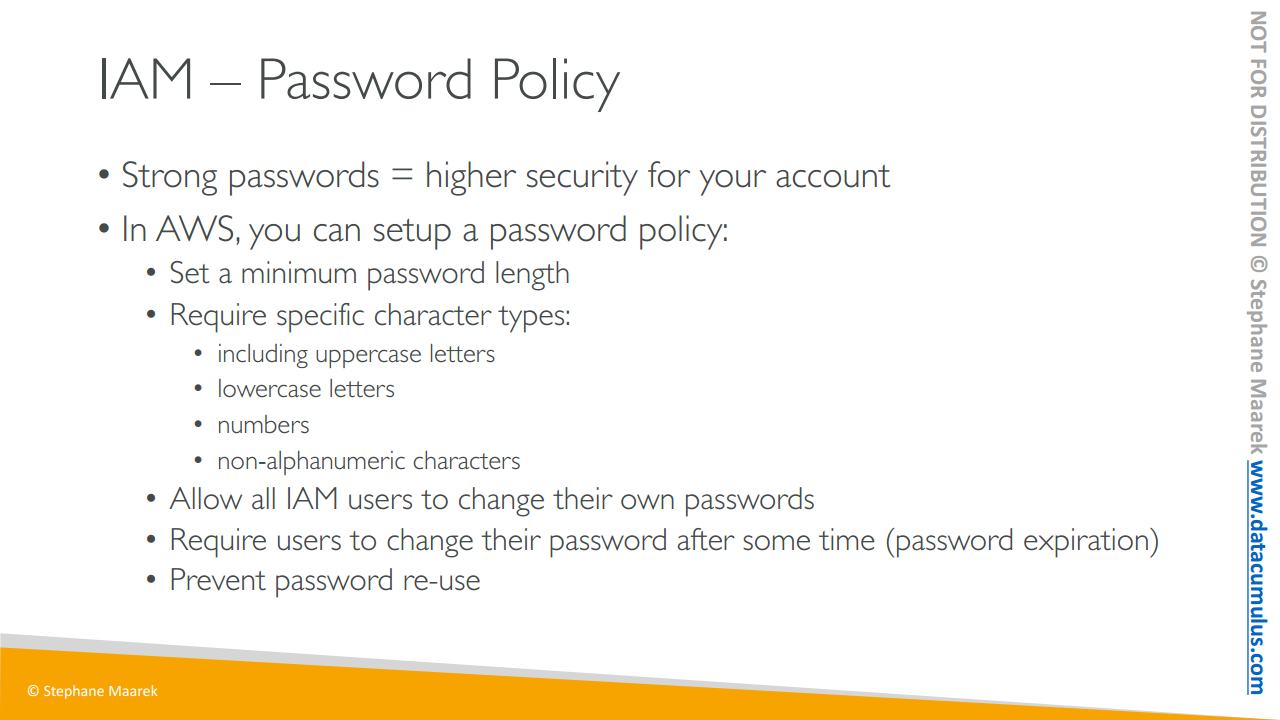

15. IAM MFA 개요

그룹과 사용자가 침해되지 않도록 방어해야 한다.

1. 최소 길이

2. 특정 유형 문자 사용

3. 비밀번호 변경을 허용 또는 변경 가능

4. 일정 기간마다 비밀번호 변경 가능

5. 비밀번호 재사용을 막아 이전에 사용했던 비밀번호를 못 사용하게 만들 수 있다.

MFA

사용자들은 계정에 접근 권한이 여러가지 일을 할 수 있다.

루트 계정은 무조건 보호해야 하고 전체 IAM 유저도 보호해야 한다.

MFA 장치를 쓰면 된다.

Alice는 Password를 알고 MFA 생성 토큰도 있다. 그러면 성공적으로 로그인할 수 있다.

만약 Alice의 해킹당한 비밀번호가 있더라도 해커는 MFA가 없어서 해킹 못 한다.

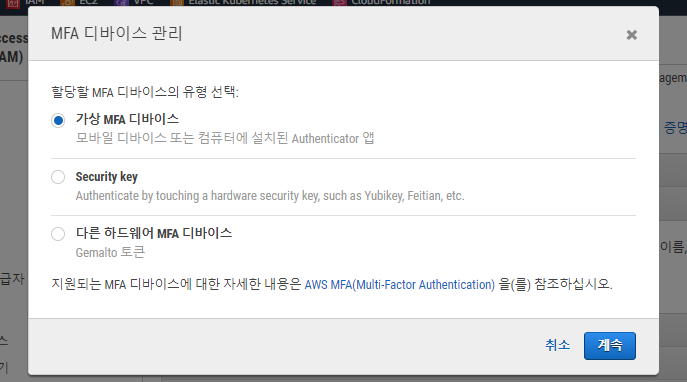

중요

1. Virtual MFA device = Google Authenticator, Authy

루트 계정, IAM 사용자들을 원하는 수만큼 계정 및 사용자 등록이 가능하다.

2. U2F

물리적 장치

이것도 여러 사용자를 보호 가능

16. IAM MFA 실습

여기서 비밀번호 정책 변경 가능해진다.

인데 직접하지는 않았다.

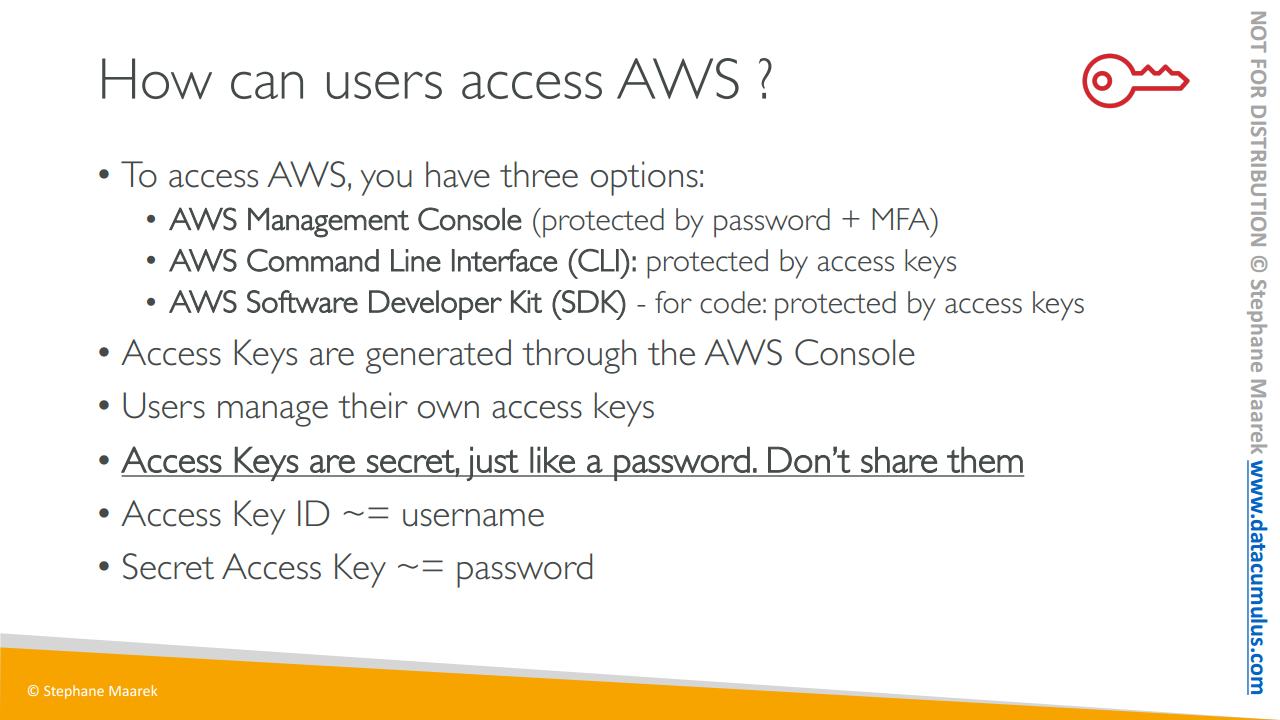

17. AWS 액세스 키 및 CLI 및 SDK

AWS 접근하는 3가지 방법

1. AWS 콘솔 - 아이디 + 비밀번호 + MFA

2. CLI - access key에 의해 보호된다

3. SDK - API 호출용

관리자 콘솔을 통해 액세스 키를 생성하면 된다. 단 각자의 액세스 키이니 공유하면 된다.

cli 명령줄로 AWS와 통신

AWS 서비스의 공용 API로 직접 액세스 할 수 있다.

CLI를 통해 일부 작업을 자동화도 가능

SDK는 특정 언어로 된 라이브러리 집합.

AWS 서비스나 API에 프로그래밍을 위한 액세스가 가능하도록 해준다.

하지만 SDK는 터미널 뿐 아니라 애플리케이션 내에 심어둘 수 있다.

18. Windows에서 CLI 설정

Installing or updating the latest version of the AWS CLI - AWS Command Line Interface (amazon.com)

Installing or updating the latest version of the AWS CLI - AWS Command Line Interface

When updating from a previous version, the unzip command prompts to overwrite existing files. To skip these prompts, such as with script automation, use the -u update flag for unzip. This flag automatically updates existing files and creates new ones as ne

docs.aws.amazon.com

21. AWS CLI 실습

시작하기전에 반드시 IAM 유저로 접속하자. root 계정을 절대로 사용해서는 안된다.

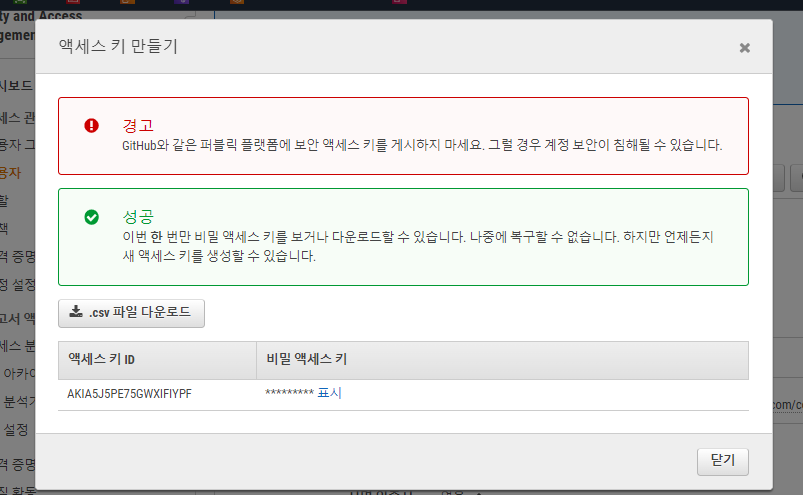

access key를 만들자

csv 파일을 받고 access key와 secretkey를 미리 기억하자

access id : AKIA5J5PE75GWXIFIYPF

zXw1/dXU+2FnBgMTCwZ2bmW9UTsryO/iaPRRqbd2

ap-northeast-1

Enter

내가 한국인인데 도쿄로 설정한 이유는 CloudShell 기능을 한국에는 지원해주지 않아서이다.

등록된 사용자를 볼 수 있다.

만약 현재의 iam 사용자에게 관리자 권한을 제거한다면 iam list-users에서 사용자를 볼 수 없게 된다.

https://docs.aws.amazon.com/cloudshell/latest/userguide/faq-list.html#regions-available

AWS CloudShell FAQs - AWS CloudShell

Thanks for letting us know this page needs work. We're sorry we let you down. If you've got a moment, please tell us how we can make the documentation better.

docs.aws.amazon.com

23. AWS 클라우드 쉘

도쿄라서 CloudShell을 킬 수 있었다.

이건 무료 터미널 같은 개념이다.

여기에서는 모든 리눅스 명령어가 먹힌다. 그리고 생성한 파일들도 남아 있는다.

만든 파일을 다운 받을 수도 있고 그 외에도 여러가지 기능이 존재한다.

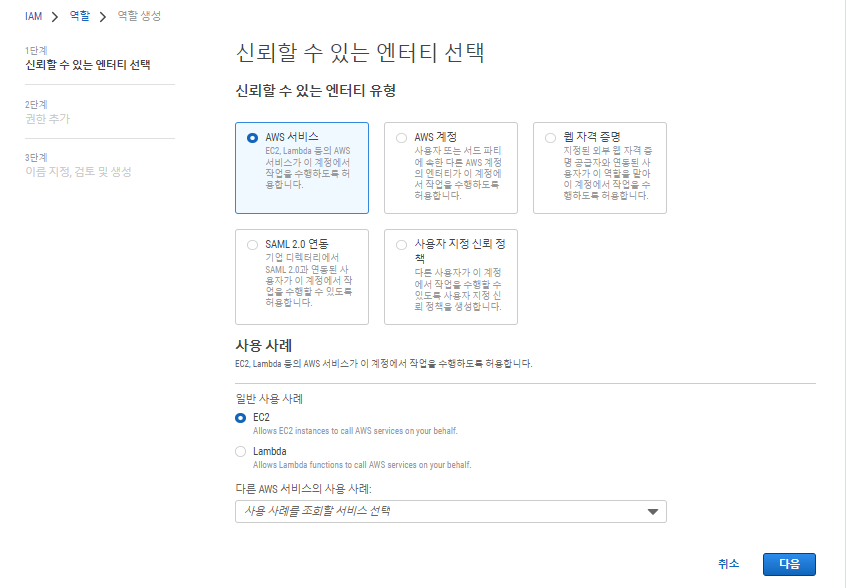

24. AWS 서비스에 대한 IAM 역활

AWS 서비스에 권한을 부여하기 위해서는 IAM 역활을 만들어야 한다.

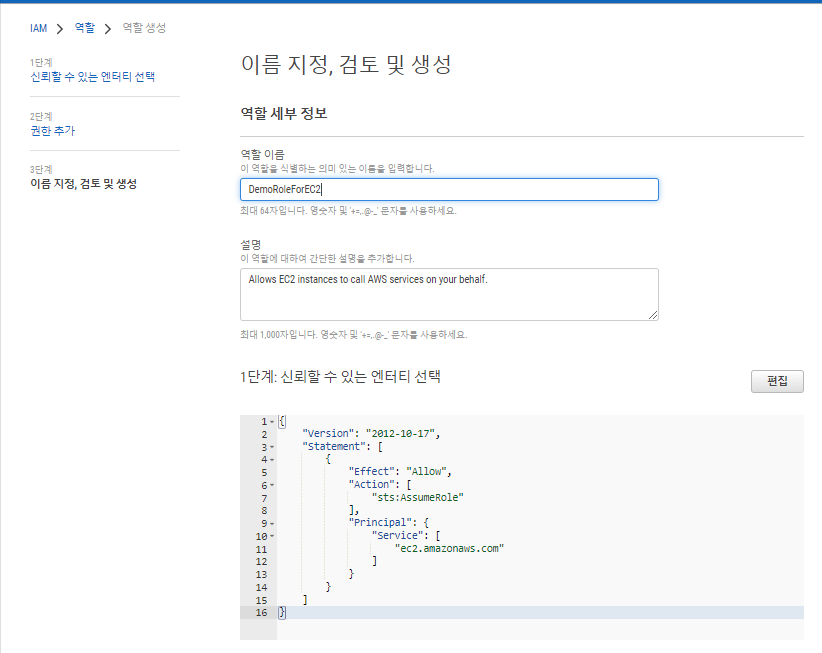

25. IAM 역활 실습

EC2를 위한 역활을 만들어보자

IAMReadOnlyAccess를 선택하고 다은 단계로 넘어가자

이름은 DemoRoleForEC2로 적고 저장하자

역활이 만들어진것을 확인할 수 있다.

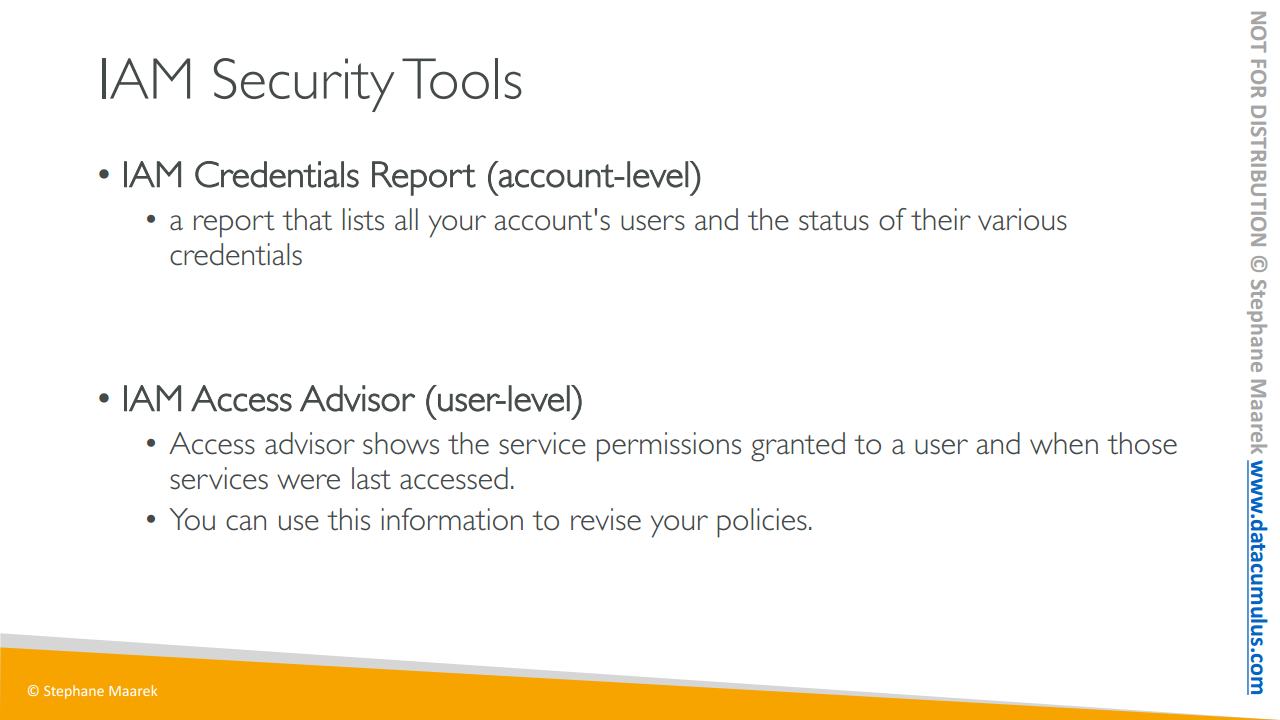

26. IAM 보안 도구

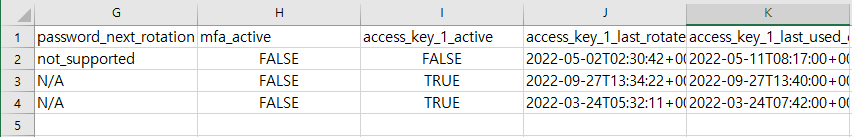

IAM 자격 증명 보고서를 계정 수준에서 만들 수 있다.

보고서는 계정에 있는 사용자와 다양한 자격 증명의 상태를 포함한다.

IAM액세스 관리자는 사용자 수준에서 가능하다. 사용자에게 부여된 서비스 권한과 해당 서비스에 마지막으로 액세스한 시간이 나온다. 이를 통해 최소 권한 원칙을 지킬 수 있다. 어떤 권한이 사용되지 않는지 볼 수 있고 따라서 사용자의 권한을 줄여 최소권한의 원칙을 지킬 수 있다.

27. IAM 보안 도구 실습

Download Report를 클릭해서 보고서를 다운로드하자.

여러가지로 사용자의 IAM 사용 로그에 대해 볼 수 있다.

또 사용자에서 들어가보면 액세스 관리자 탭에서 언제 서비스를 사용했는지를 볼 수 있다.

몇 개의 서비스를 사용안했기 때문에 해당 권한은 없애주어야 한다.

28. IAM 모범 사례

루트 계정은 AWS 계정을 설정할 때 사용하지 말자

하나의 AWS 사용자는 한 명의 실제 사용자를 의미한다.

사용자를 그룹에 넣어 해당 그룹에 권한을 부여하여 그룹 수준에 보안을 관리가능

비밀번호 기능은 강력하게

MFA 사용할 수 있다면 보안면에서 우수해진다

AWS 서비스에 권한을 부여할 때마다 역활을 만들고 사용해야 한다. 가상 서버인 EC2도 포함해서

AWS를 프로그래밍할떄 CLI나 SDK를 사용할 경우 액세스 킬르 만들어야 한다.

계정의 권한을 감사할 때는 IAM 자격 증명 보고서와 IAM 액세스 분석기를 사용할 수 있다.

IAM 사용자와 액세스 키를 공유하지 말자.

'자격증들 > 22) AWS Certified SAA' 카테고리의 다른 글

| AWS Certified Soultions Architect Associate Day 07(EBS) (0) | 2022.10.19 |

|---|---|

| AWS Certified Soultions Architect Associate Day 06(EC2-SAA) (0) | 2022.10.19 |

| AWS Certified Soultions Architect Associate Day 04(EC2) (0) | 2022.09.29 |

| AWS Certified Soultions Architect Associate Day 02 (0) | 2022.09.16 |

| AWS Certified Soultions Architect Associate Day 01 (0) | 2022.08.29 |